※本記事は、2020年9月13日時点の公開情報を元に作成しています

IT大手や通信キャリアが相次いで参入している電子決済サービス。従来からあるクレジットカード決済やSuicaに代表される電子マネー決済に加えて、最近ではQRコードによるスマホ決済機能を備えたサービスが数多く勃興し、各社が熾烈な顧客開拓競争を繰り広げている状況です。

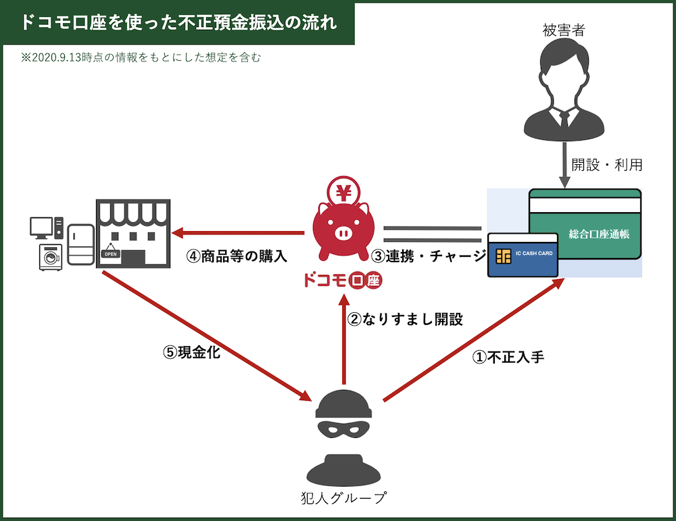

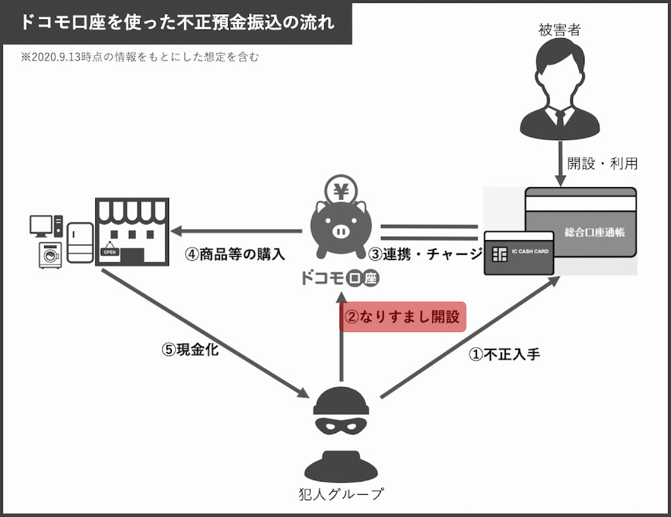

今回、そんな電子決済関連サービスの一つであるNTTドコモが展開する「ドコモ口座」を利用して、銀行預金が不正に引き出される問題が発生しました。何者かがなりすましでドコモ口座を開設し、本人が知らないうちに、銀行口座からドコモ口座へと預金が引き出されてしまうというものです。ドコモ口座開設者でなくとも被害にあう可能性があるということで、警察当局は本格的な捜査に乗り出しました。

なぜこのような問題が発生し、どこに脆弱性があったのか?eKYCはこの問題に対して何ができるのか?本記事では、事件のあらましをお伝えした後に、上記の観点についてTRUSTDOCKとしての見解をお伝えします。

※本記事は、記事公開日時点の情報に基づいて記載しております。

ドコモ口座事件、犯行の手口

まずは事件の概要を押さえるべく、今回起きた犯行の手口について見ていきます。

①被害者の銀行口座情報を不正入手

犯人グループはまず、何らかの方法を使って、被害者の銀行口座情報(口座名義、口座番号、暗証番号等)を入手していた可能性が指摘されています。入手手口については、銀行の偽サイトを使ったフィッシング詐欺のほか、口座の紐つけ作業にブルートフォースアタックやリバースブルートフォースアタックなどが用いられた可能性が指摘されていますが、本記事執筆時点では明らかになっていません。

※本記事執筆時点で、不正利用を発表した金融機関およびNTTドコモは、いずれもシステム等からの銀行口座情報の情報窃取の事実は確認されていないと説明しています

②ドコモ口座のなりすまし開設

犯人グループは、入手した銀行口座情報の内容に準じたドコモ口座を、なりすましで開設しています。後述しますが、ドコモ口座は問題なく使えるメールアドレスさえあれば、氏名や生年月日などは不正であったとしても開設することができるので、犯人グループも捨てメールアドレスを使ってドコモ口座開設を実行したとされています。

③銀行口座とドコモ口座の連携

犯人グループは、先ほど用意したドコモ口座と被害者の銀行口座を、不正に入手した該当口座情報を使って連携させ、お金をドコモ口座へとチャージしています。

金融取引被害に遭いました。メインバンクから、「ドコモコウザ」名義で、4回に渡って30万円ものお金が引きだされ、行方不明に。銀行は「ドコモから情報が漏れたんだろう」ドコモは「銀行から情報が漏れたんだろう」でまともに調べてくれず。警察がなんとか捜査はしてくれるそうですが…😭

— なっつるん (@nattsurun) September 3, 2020

被害者と想定される人物によるツイート例

④d払い等で商品を購入(想定)

d払い等の連携する電子決済サービスを使って、家電や電子機器といった商品を購入した(する)ことが想定されます。

⑤購入した商品を現金化(想定)

最後に犯人グループは、購入した商品を中古販売ショップ等への売却や転売等を通じて、現金化した(する)ものと想定されます。

犯人グループの手口まとめ

以上から、犯人グループは以下のことを把握・理解した上で、犯行に及んだことが想定されます。

- Web口座振替サービス利用時の認証強度は、金融機関によってバラつきがある

- その上で、Web口座振替サービスの認証強度が弱い金融機関を把握

- Web口座振替サービスを利用できるサービスを把握(デポジット型・チャージ型の決済アプリ等)

- Web口座振替サービスを利用できるサービスの中で、本人確認がより緩いサービスを把握(今回のドコモ口座等)

また現在は、ドコモ口座と連携している金融機関の一部が、口座の新規登録ないしは入金・出金サービスを一時的に停止しています。

どういうケースが被害になり得るのか

以上からもお分かりの通り、今回の事件はドコモ口座ユーザーであるか否かに関わらず、ドコモ口座と提携している金融機関の口座を使っている方であれば、誰でも知らないうちに引き出される可能性があります。つまり以下の通り、提携金融機関の利用有無が、被害発生の有無に現時点では繋がっていると言えます。

- 提携金融機関いずれかの口座を持っている人:ドコモ口座の有無およびNTTドコモユーザーの有無に関わらず、被害の可能性あり

- 提携金融機関いずれも口座を持っていない:被害の可能性なし

本人確認・身元確認・当人認証は、それぞれ別物

今回の事件の脆弱性ポイントや対策を見て行く前に、まずは多くのメディア報道で言及されている「本人確認」について、改めて解説します。

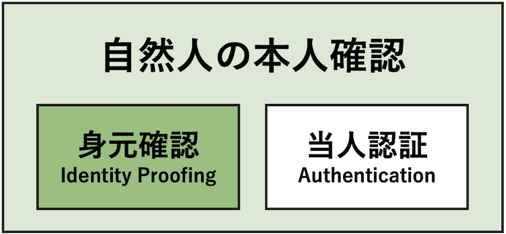

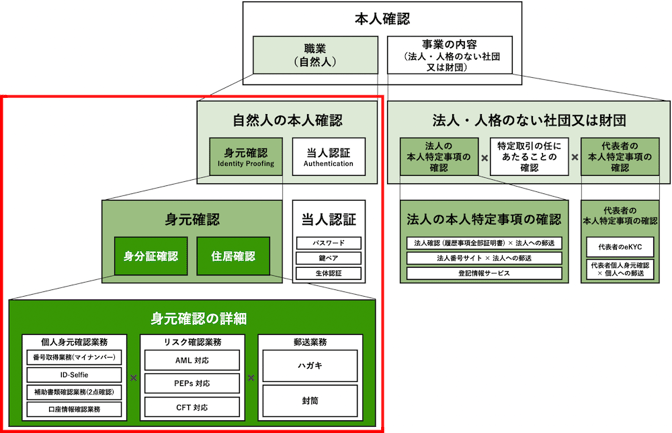

そもそもですが、本人確認には大きく分けて「身元確認(Identity Proofing)」と「当人認証(Authentication)」があります。身元確認とは書類によって個人を特定する属性情報を確認する作業で、当人認証はその時その場所にいて作業をしているのが本人であることを確認する作業となります。

当人認証についてのわかりやすい例は、IDと紐ついたパスワードによる確認です。パスワードを失念した場合は、所有物認証や指紋、虹彩といった生体情報等、「持っている・知っている・私である」のいずれかを用いて、同一性の確認を進めることになります。

また身元確認には大きく分けて「身分証確認」と「住居確認」があり、例えば犯罪収益移転防止法関連の業務の実務に則る形で整理すると、「個人身元確認業務」「リスク確認業務」「郵送業務」の三つに分類することができます。つまり、公的身分証明書等の書類を使って本人を特定できる情報(日本の場合、氏名・住所・生年月日)をチェックし、並行して対象者の反社チェック等のリスクチェックを実施して、必要に応じて郵送物による確認も行うということです。例えば銀行口座を開設するとなった時、実はこれだけの本人確認処理が行われているのです。

ここでのポイントは、身元確認と当人認証はそれぞれにレベルが存在し、サービスの重要度に応じて身元確認レベル・当人認証レベルを定義していかなければならない、ということ。

様々な情報の中には、この身元確認と当人認証が混ざる形で「本人確認」と表現されている印象のものがありますので、ここで明確に区別していただければと思います。詳細は以下の記事をご参照ください。

KYCおよびeKYCとは?あらゆる業界に求められる「本人確認手続き」の最新情報を徹底解説

※本記事では以降、「身元確認」と「当人認証」というワードを用いて説明し、この2つを総合させた概念を示す場合のみ「本人確認」と表現することとします。

ドコモ口座に潜む脆弱性

ドコモ口座の脆弱性は、たとえNTTドコモユーザーでなくとも、メールアドレスさえあれば誰でも口座開設できることにあると言えるでしょう。

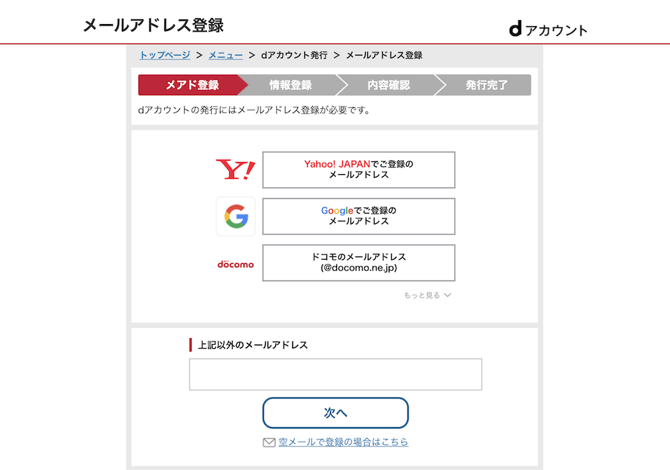

具体的にはまず、口座開設時に「dアカウント」が必要となるのですが、これはドコモのメールアドレス(docomo.ne.jp)のほか、Yahoo! JAPANやGoogle、そのほかのメールアドレスと、つまりは何であっても作成することが可能です。氏名などの個人情報を入力する必要もありますが、仮に偽名等で入力したとしても、身元確認がアカウント作成時のオペレーション上にないので、現時点ではそのまま発行できてしまいます。

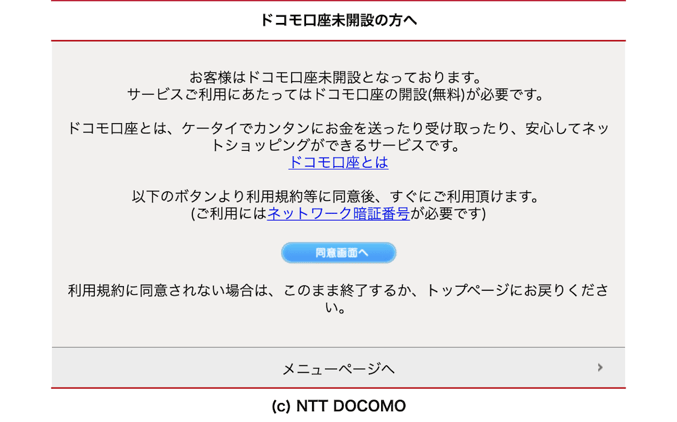

dアカウント発行後、メニューを利用しようとすると、そのままドコモ口座を開設する流れになります。利用規約を確認し、そのまま「注意事項・利用規約に同意して開設する」ボタンを押すと、次の画面では開設されたドコモ口座のウォレット画面が表示されます。

以前は、ドコモ口座はNTTドコモユーザーだけが開設できていました。NTTドコモユーザーは、回線契約時に登録する携帯電話不正利用防止法に準拠した本人確認をもってして「身元確認済み」であり、ドコモ口座開設時には携帯電話番号による当人認証のみを行うことで、結果として身元確認もなされているという形で運用されていました。

しかし、2019年9月26日よりドコモ口座の開設がキャリアフリーとなり、ドコモユーザー以外の人も実質的にメールアドレスのみで誰でも開設できるようになりました。これにより、回線契約に伴う身元確認がないケースでのドコモ口座開設が可能となりました。

このように、実質的に架空のdアカウントおよびドコモ口座が量産できてしまう状況の中、その口座残高をd払いと連携して支払い利用等に使えるように設計されていたことが、今回の事件で標的にされたことにつながったと言えます。

類似事件を起こさないための対策

今回のケースだと、口座振替登録を実施することで、金融機関に本人確認を依拠していましたが、類似事件を起こさないためには、以下2点を理由として、決済事業者側で身元確認を強化することが有効だと考えています。

- 無制限にアカウントを作れないようにする

- 決済事業者側でも身元確認を強化することで、銀行連携時の突合時に防げる可能性が増す

現状、犯行の手口はブルートフォースアタックではないという話もありますが、この誘引ともなりえる、アカウントを無制限に作れる仕組み自体は、問題があると言わざるをえません。例えば口座紐つけの際に暗証番号(PIN)の入力回数制限をしていても、簡単に無制限にアカウントを作れると、実質的に上限なしで試行できてしまうからです。

これに対してeKYCは、本人確認を高精度化し、効率化する手法です。身元の的確な把握はもちろん、なりすましを防ぐ、無制限にアカウントが作成されることを防ぐなどにより、犯罪者集団が不正に口座開設を行うコストが上がり、彼らにとっての費用対効果が低減することから、不正が拡大しづらくなるという効果を期待できます。

同じ犯罪収益移転防止法準拠のeKYCであっても真正性確認の強度が違う

犯罪収益移転防止法(以下、犯収法)に規定されているeKYC手法にも複数あり、本人確認書類の真正性の確認、本人名義であることの確認強度に違いがあります。以下、改正犯収法(2018年11月公布施行・2020年4月1日一部施行)において、郵送不要の新手法として定義された「ホ」「ヘ」、および公的個人認証を活用する「ワ」の要件についてご紹介します。

特に、運転免許証やマイナンバーカードに搭載されたICチップから情報を読み出す「へ」の手法や、マイナンバーカードと公的個人認証サービスを用いる「ワ」の手法は、より確認強度も高いものとなります。

「ホ」の要件

「ホ」とは、顧客から写真付き本人確認書類画像と、本人の容貌画像の送信を受ける方法です。

必要となるのは、写真付き本人確認書類1点と、本人の容貌を撮影した画像データ1点。いずれも、身分証等の“原本”を直接撮影したものを、原則として撮影後直ちに送信させる必要があるとしています。ですので、例えばあらかじめスマートフォン等のカメラロールに入っていた画像をアップロードするのはNGですし、運転免許証をコピーした紙を撮影するのもNGです。

また身分証については、ただ表裏を撮影するのではなく、その身分証が原本であることを示す特徴(例:運転免許証の場合は厚み、パスポートの場合はホログラムなど)を含めて写す必要があるとされています。

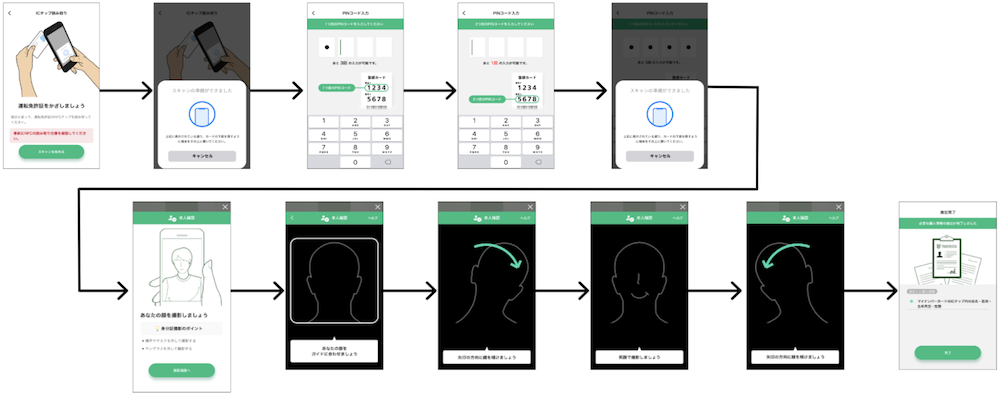

「ヘ」の要件

「へ」とは、顧客から写真付き本人確認書類のICチップ情報と、本人の容貌画像の送信を受ける方法です。

ここで必要となるのは、身分証等に搭載されたICチップ情報と、本人の容貌を撮影した画像データ1点です。普段は意識しないICチップですが、実は運転免許証であれば真ん中付近に埋め込まれており、NFC等の無線通信技術を使って読み込むことになります。ICチップ内に格納された情報は改ざん耐性が高く、またPINを要求することで当人認証も多要素になります。

TRUSTDOCKでは、eKYC身分証アプリの2020年夏アップデートにより、以下のプロセスによる「へ」の要件にも対応しました。

詳細は以下のリリースをご覧ください。

eKYC身分証アプリ「TRUSTDOCK」、身分証のICチップ読み取りでの本人確認も提供開始。偽造身分証による不正行為も抑制。そして、犯収法施行規則第六条一項1号 eKYC[へ]も同時に提供開始

「ワ」の要件

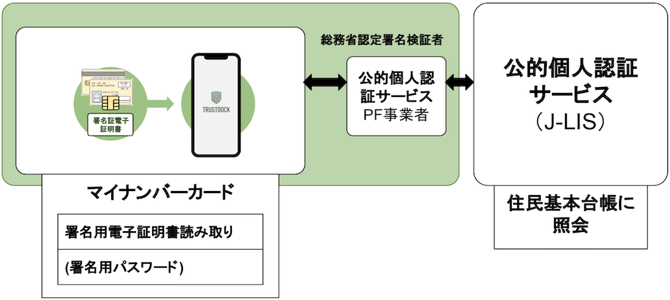

「ワ」とは、顧客のマイナンバーカードに搭載されたICチップをスマートフォンで読み取り、J-LISが提供する公的個人認証サービスを用いることで本人確認を完了する方法です。

J-LISとは地方公共団体情報システム機構のこと。同機構が提供する公的個人認証サービスは、ネット上での本人確認に必要な電子証明書を、住民基本台帳に記載されている希望者に対して無料で提供するものです。これはTRUSTDOCKを含め、電子署名等に係る地方公共団体情報システム機構の認証業務に関する法律第17条第1項第6号の規定に基づく総務大臣認定事業者のみ利用が可能となっています。

「ワ」の要件では、利用者クライアントソフトおよびICカードの読み取り専用デバイス、もしくは読み取り対応スマートフォンアプリを通じて、マイナンバーカードのICチップ内の電子証明書の読み取りを行い、その上で公的個人認証サービスを通じてオンラインで本人確認を完了させるという流れになります。ICチップ内に格納された情報は改ざん耐性が高く、電子証明書を利用するために発行時に設定したパスワードを求めますので、多要素認証にもなっています。

専用デバイスを用意するなど利用ハードルが高い要件ではありますが、TRUSTDOCKのようにスマートフォンでマイナンバーカードが読み取れるアプリであれば、およそ10秒程度で郵送不要のeKYCができるため、マイナンバーカードを持っているユーザーにおいては対応完了までのスピードが最も速い手段となっています。

----------

なお、eKYC手法の詳細については、以下記事をご覧ください。

KYCとは?あらゆる業界に求められる「本人確認手続き」の最新情報を徹底解説

金融機関は、認証強度の強化と利用者への犯罪手口の啓発強化を

一方で、決済事業者側のeKYCだけでは全てを防ぐことができないことも事実です。前述の金融機関に本人確認を依拠する手法では、金融機関の認証強度が本人確認の強度に影響するからです。

不正利用を発表した金融機関は、そうでない金融機関とのドコモ口座等との連携仕様差分に鑑みて、まずは二段階認証を導入するなどして、Web口座振替サービス利用時における認証強度を上げることが必須だと言えるでしょう。

まとめ

今回のケースは、NTTドコモ(資金移動事業者)および金融機関の双方が、法律的には規制要件を満たしているものの、紐付けの方法が金融機関によってバラバラであることと、資金移動業者側の本人確認の実施状況がバラバラであることに着目され、両者ともに緩いケースが狙われたという状況かと思います。

今回のようなケースを再発させないためにも、インターネットネイティブなサービス設計とそれに伴うeKYCの実施が、ますます必要とされることになるでしょう。また、同じeKYCであっても、場面に応じてより真正性確認の強度が高い手法を使うことも効果的であるといえます。

TRUSTDOCKでは、“本人確認のプロ”として企業のKYC関連業務をワンストップで支援するAPIソリューションを提供し、またデジタル身分証のプラットフォーマーとして様々な事業者と連携しております。KYCおよび業務DX等でお困りの際は、ぜひお気軽にお問い合わせください。

また、eKYCソリューションの導入を検討されている企業の方々や、実際に導入プロジェクトを担当されている方々のために、TRUSTDOCKではPDF冊子「eKYC導入検討担当者のためのチェックリスト」を提供しております。eKYC導入までの検討フローや、運用設計を行う上で重要な検討項目等を、計12個のポイントにまとめていますので、こちらもぜひご活用ください。

※2021年8月24日:2021年5月28日に金融庁より発表された「犯罪収益移転防止法におけるオンラインで完結可能な本人確認方法に関する金融機関向けQ&A」の内容に合わせて一部記事内容を修正

(文・長岡武司)

記事内容の正確性、最新性および網羅性の確保に努めておりますが、本記事の利用により生じたいかなる結果についても、当社は一切の責任を負いかねます。ご利用にあたっては、適宜専門家にご相談の上、ご自身の判断と責任において行ってください。