2021年6月10日、ニュージーランド政府が運営するポータルサイト「DIGITAL.GOV.NZ」にて、「Identification Management Standards(アイデンティティ管理基準)」という項目が新設されました。

こちらを読んでみると、これまでグローバルスタンダードとなっているアメリカ国立標準技術研究所(NIST)による電子的認証に関するガイドライン「NIST SP 800-63-3」とはまた異なる、同国独自の概念を含んだアイデンティティ管理概念が示されていました。

具体的にどのような点が新しく、また独自性があるのでしょうか。本記事では、まずはニュージーランド政府による電子政府の取り組みについてご紹介した後に、今回発表された新しいアイデンティティ管理基準について、IAL(身元保証レベル)をベースに解説していきます。

※本記事は、記事公開日時点の情報に基づいて記載しております。

.png?width=159&name=pasted%20image%200%20(2).png)

OpenID Foundation Japan KYCワーキンググループ(当時)

菊池 梓

TRUSTDOCKの業務執行責任者として、営業支援・プロダクト開発内容の策定・オペレーション関連の顧客折衝・海外事業・海外技術調査などに従事。OpenID Foundation Japan KYCワーキンググループ バインディングとIDライフサイクルのチームリーダーとしても活動。

DIGITAL.GOV.NZとは

ニュージーランドといえば、映画『ロード・オブ・ザ・リング』シリーズの撮影地として雄大な高原をイメージする方も多いと思いますが、同国では電子政府の取り組みも早いタイミングから実施していました。

2001年4月時点ですでに「電子政府戦略(E-government Strategy)」を策定しており、その後2001年12月、2003年6月、さらには2006年にアップデート版を発表。政府に対する市民参加の創出を目指して、ネットワーク化されアクセス可能な状態の国家サービスが提唱・推進されました。その後、2010年の「ICTマネジメントと投資に関する方針および重点計画」発表や、2012年の公共サービス改善プログラムのスタートなど、電子化に関わるさまざまな施策が走りこととなり、政府CIOを中心とする「Digital Government Partnership」と呼ばれるネットワーク型リーダーシップモデルを採用して、国家の全体最適に向けたデジタル施策を市民協働型で推進しています。

そんなニュージーランドは、電子政府の取り組みの拡大を目指す7カ国から成るネットワーク「D7」の創設主要国でもあり(創設直後は5カ国からなる「D5」だった)、AI倫理からプライバシー課題まで、現在グローバルに議論されているアジェンダについての議論も促進しています。

「DIGITAL.GOV.NZ」とは、そんな同国政府が運営するデジタル化関連施策の情報を集約したポータルサイト。その大原則として、同サイトでは以下の通り、ユーザーファーストである旨が明確に記載されており、市民軸で施策を打っていくことがここでも強調されています。

Digital government is about putting people first. We’re focusing on what people need from government in these fast-changing times and how we can meet their needs using emerging technologies, data and changes to government culture, practices and processes.

引用:Introduction to NZ’s digital transformation from DIGITAL.GOV.NZ

新しいアイデンティティ管理基準の概要

今回ニュージーランド政府から発表された「Identification Management Standards(以下、アイデンティティ管理基準)」は、あらゆる情報犯罪から市民を守るために必要なID管理手法として策定されたもので、識別管理基準を所管する内務省(DIA)が継続的な監視役を担っています。

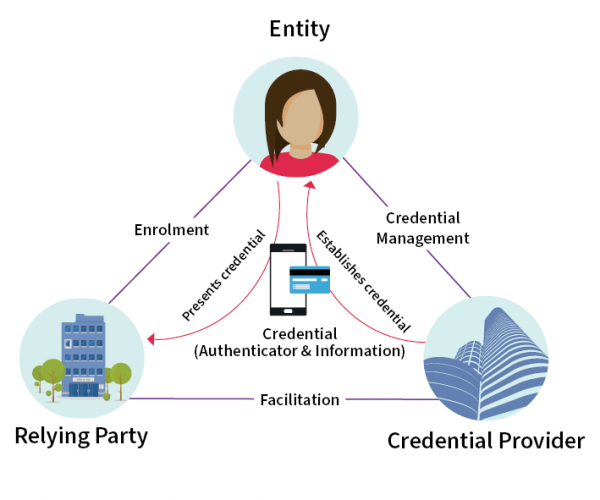

その全体像は以下図の通り。Entity(以下、エンティティ)と、クレデンシャルの提示に依拠するRelying Party(以下、RP)、そしてエンティティのクレデンシャルを確立して依拠当事者へと提示するCredential Provider(以下、CP)の3者の関係図となっています。

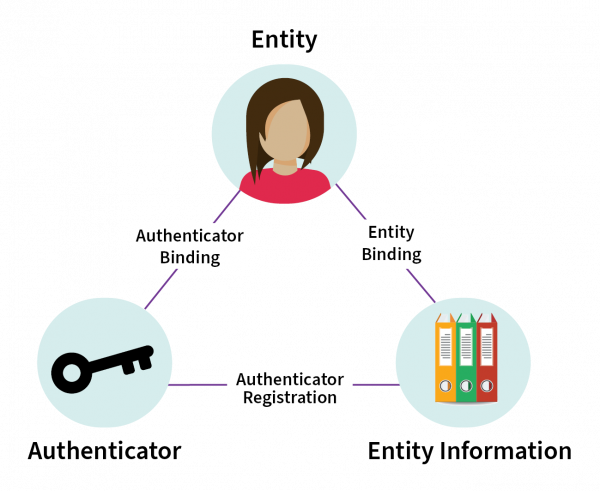

これを、本人確認におけるオンボーディング登録をベースに表記した関係図が、以下となります。たとえばエンティティの主体を私たち個人とした場合、オーセンティケータとエンティティとのバインディング、エンティティとエンティティに関する情報とのバインディング、そしてエンティティに関する情報のオーセンティケータへの登録が、それぞれ保証関係として成り立っていることがわかります。

基本的に2つ以上の保証基準を使うことが明記

今回のアイデンティティ管理基準では、以下4つの保証コンポーネントが提示されています。

| 保証コンポーネント | 説明 |

| IA(身元保証) | エンティティに関する情報の正確性とクオリティを確立するためのプロセスの堅牢性。 |

| BA(バインディング保証) | エンティティとエンティティに関する情報、または、エンティティとオーセンティケータをバインドするためのプロセスの堅牢性。 |

| AA(当人保証) | オーセンティケータが、その保有者の管理下にしっかりとあることを保証するためのプロセスの堅牢性。 |

| FA(フェデレーション保証) |

複数コンテキストで使用されるクレデンシャルの整合性、セキュリティ、およびプライバシー維持のための追加手順。 ※Federatedなシステムにおいてのみ加わることになるコンポーネント |

表:保証コンポーネント一覧より

これまで「NIST SP 800-63-3」をご存知の方であればIA(身元保証)、AA(当人保証)、およびFA(フェデレーション保証)はおなじみの概念ですが、今回はこれに加えて、BA(バインディング保証)と呼ばれる新たな保証コンポーネント概念が加わっています。要するに、エンティティやエンティティ情報、もしくはオーセンティケータ単体の情報だけではなく、そのバインディング(つまりは関連保証性)の強度についても、保証コンポーネントとして明確に定義しましょう、というものになります。これについては本記事では詳細に言及せず、IAに特化して、その意義や可能性について考察したいと思います。

上記を前提に本アイデンティティ管理基準では、オンゴーイング確認(継続的な確認)を除く各シーンにおいて、基本的には2つ以上の保証基準を使うことがポイントとなっています。それぞれのシーン別に必要な保証基準は、以下となります。

| シーン | 該当保証基準 |

|

Enrolment (エンティティから情報を収集して、企業などへと最初に登録する時) |

IA+BA |

|

Recognition setup (エンティティが復帰した際に認識できるように保証機能を追加する時) |

BA+AA |

|

Ongoing recognition (エンティティが再度システムにアクセスする時) |

AA |

|

Maintenance (エンティティからの情報の追加・更新・削除処理をする時) |

IA+BA |

|

Credentitals (複数コンテキストを跨って使用するためのクレデンシャルを確立する時) |

IA+BA+AA+FA |

表:どの基準を適用するかより

より明確化された身元保証レベル分け

最後に、上記の保証コンポーネントの中でも、IA(身元保証)のレベル分けについて見ていきます。「NIST SP 800-63-3」では3段階の規格となっていましたが、本アイデンティティ管理基準では4段階に分かれています。以下がその詳細です。念のため、先ほど掲載した図も再掲します。

| IAレベル | 要求事項 ※レベルごとに差分があるものだけを抜粋 |

|

1 |

【情報の正確性】 ・RPはエンティティをエビデンスとして用いる必要がある 【エビデンスの質】 ・RPはエンティティをエビデンスとして受け取る必要がある |

|

2 |

【情報の正確性】 ・RPは、少なくとも作成時に権威あるソースのコピーを参照したというエビデンスを選択する必要がある 【エビデンスの質】 ・RP はエビデンスを「額面通り」に受け取る必要がある |

|

3 |

【情報の正確性】 ・RPは、少なくとも作成時に権威あるソースのコピーを参照したというエビデンスを選択する必要がある 【エビデンスの質】 ・RPは、手動で特定されたエビデンスに基づいて保証のクオリティを決定する必要があり、また、 再現するために独自の知識を必要とする物理的なセキュリティ機能を含む必要がある ・RPは詐欺対策技術を適用する必要がある |

|

4 |

【情報の正確性】 ・RPは、権威ある情報源であるか(コピー不可)、または権威ある情報源と連続的に同期したリンクを持つエビデンスを選択する必要がある

【エビデンスの質】 ・信頼できる通信チャネルを介してシステム的に識別され、アクセスされるエビデンスに基づいてクオリティを設定する必要がある ・RPは詐欺対策技術を適用する必要がある |

表:Information Assurance StandardをもとにTRUSTDOCKが作成

なお、保証コンポーネント全体(IA、BA、AA、FA)を俯瞰した重要事項として、情報リスクの適切な理解と、それに合わせた適切なIAレベルの設定が挙げられます。よくある話として、リスク分析工数を削減するために必要以上の保証強度を設定するケースがありますが、本来的には、もたらされるリスクに見合ったものである必要があります。本来的にもたらされるリスクよりもレベルの低い保証だった場合は事故のリスクが高まり、一方で本来もたらされるリスクよりレベルが高すぎる保証の場合は、情報を持ちすぎてしまうことになるので、プライバシー保護の観点やGDPRの文脈などにおける最低限の情報のみ保持する原則を脅かす可能性があるので、注意が必要です。

犯罪収益移転防止法における規制内容との照らし合わせ

さらにこちらの要求事項に照らし合わせる形で、我が国の犯罪収益移転防止法の施行規則 第六条の内容に照らし合わせて考えてみます。すると、全てがキレイに整理できるわけではありませんが、代表的な施行規則要件については、以下のようなマッピングになることが想定されます。

| IAレベル | 要求事項 ※レベルごとに差分があるものだけを抜粋 | 該当が想定される犯罪収益移転防止法 施行規則 第六条 |

|

1 |

【情報の正確性】 ・RPはエンティティをエビデンスとして用いる必要がある 【エビデンスの質】 ・RPはエンティティをエビデンスとして受け取る必要がある |

- |

|

2 |

【情報の正確性】 ・RPは、少なくとも作成時に権威あるソースのコピーを参照したというエビデンスを選択する必要がある 【エビデンスの質】 ・RP はエビデンスを「額面通り」に受け取る必要がある |

リ 本人確認書類2点の送付 or 本人確認書類の写し1点+補完書類1点の送付 + 転送不要郵便物等)

※ただしコピースキャンは不可 |

|

3 |

【情報の正確性】 ・RPは、少なくとも作成時に権威あるソースのコピーを参照したというエビデンスを選択する必要がある 【エビデンスの質】 ・RPは、手動で特定されたエビデンスに基づいて保証のクオリティを決定する必要があり、また、 再現するために独自の知識を必要とする物理的なセキュリティ機能を含む必要がある ・RPは詐欺対策技術を適用する必要がある |

ホ 専用ソフトウェアにて、写真付き書類の写し1点(厚みその他の特徴&本人確認時に撮影されたもの)の送信 + 容貌(本人確認時に撮影されたもの)の送信 |

|

4 |

【情報の正確性】 ・RPは、権威ある情報源であるか(コピー不可)、または権威ある情報源と連続的に同期したリンクを持つエビデンスを選択する必要がある

【エビデンスの質】 ・信頼できる通信チャネルを介してシステム的に識別され、アクセスされるエビデンスに基づいてクオリティを設定する必要がある ・RPは詐欺対策技術を適用する必要がある |

ヘ (専用ソフトウェアにて、写真付き・ICチップ付き本人確認書類のIC情報の送信 + 容貌(本人確認時に撮影されたもの)の送信)

ワ (公的個人認証(電子署名)) |

たとえばアイデンティティ管理基準では、物理的に提示された場合においても、パスポートと運転免許証とでは情報の正確さとクオリティのドキュメントレベルが異なることが言及されています。具体的には、パスポートについては物理的に提示されたときの情報の正確さはレベル3で、一方で運転免許証についてはレベル2と3の混合ということになります。またいずれにおいても、書類としてはレベル2であれば額面通りに受け入れられること、またレベル3であればセキュリティ機能を目視またはスキャナで確認できることが要件となります。このような背景から、専用ソフトウェアによる写真付き書類の写真1点と容貌の送信を要件とする「ホ」については、基本的にはレベル3でマッピングできると考えて良いでしょう。ただし上述した通り、これは目視確認できるセキュリティ機能を備えている身分証においての話であり、現状のすべての身分証において該当機能を備えていると言えるのかは、議論が必要だとも言えます。

《Examples of document levels of information accuracy and quality》

- New Zealand passport — information accuracy when physically presented is level 3. The document can be accepted at face value for level 2 or the security features can be checked visually or with a scanner for level 3.

- New Zealand driver licence — information accuracy when physically presented is a mixture of level 2 and 3. The document can be accepted at face value for level 2 or the security features can be checked visually or with a scanner for level 3.

もう一つ、結合レベルを満たす書類の例として、同じくパスポートと運転免許証を考えると、パスポートのICチップにアクセスした上で容貌の送信がなされる場合はレベル4でマッピングできることになります。よって、専用ソフトウェアにて写真付き・ICチップ付き本人確認書類のIC情報の送信と容貌の送信が要件となっている「ヘ」については、レベル4でマッピングできると考えて良いでしょう。同様に、マイナンバーカードを活用する公的個人認証についても、レベル4でマッチングできると言えます。一方で、運転免許証のようなICチップを内蔵していない書類については、画像+容貌の送信となるので、レベル3でマッピングとなります。

《Examples of documents meeting binding levels》

- New Zealand Passport – can be used to meet level 3 binding under control BA3.02, as long as the information matches and security features are checked to assess it is genuine (possession factor) and the image is compared to the Entity presenting it (biometric factor). If the chip in the passport is accessed, and biometric comparison is made systematically, it could achieve level 4 binding.

- New Zealand driver licence — can be used to meet level 3 binding under control BA3.02, as long as the information matches and security features are checked to assess it is genuine (possession factor) and the image is compared to the Entity presenting it (biometric factor).

なお、本人確認書類2点の送付か、もしくは本人確認書類の写し1点+補完書類1点の送付と転送不要郵便物等が要件となる「リ」については、基本的にはレベル2となるのですが、この場合において、技術の進歩にともなう文書の改ざんや偽造が容易になっていることから、コピーやスキャンされた書類については無効であるとされています。

このように、「NIST SP 800-63-3」と比較すると、よりIAレベルが実際の運用実態に即して設計されているという点において、今後の保証強度の検討に活用できる余地があると言えるのではないでしょうか。

非常に面白い取り組みであるNZの新アイデンティティ管理基準

今回は、2021年6月10日にニュージーランド政府「DIGITAL.GOV.NZ」が発表した「Identification Management Standards(アイデンティティ管理基準)」の内容について解説しました。新しい保証基準であるBA(バインディング保証)が加わり、情報の正確性とエビデンスの質の組み合わせによってIAレベルを4段階に分けて設計されている点が、非常に面白いポイントなのではないかと感じます。

TRUSTDOCKでは、“本人確認のプロ”として、金融機関をはじめとする特定事業者はもちろん、それに限らないさまざまな企業のKYC関連業務をワンストップで支援するAPIソリューションおよびデジタル身分証を提供しています。それに付随して、今回のような諸外国の最新情報についても、産官学連携しながら考察を深めており、必要に応じて各種機能へと組み込んでおります。

本人確認業務のオンライン化でお困りの際は、ぜひお気軽にお問い合わせください。

また、eKYCソリューションの導入を検討されている企業の方々や、実際に導入プロジェクトを担当されている方々に向けて、TRUSTDOCKではPDF冊子「eKYC導入検討担当者のためのチェックリスト」を提供しております。eKYC導入までの検討フローや、運用設計を行う上で重要な検討項目などを、計10個のポイントにまとめていますので、こちらもぜひご活用ください。

なお、KYCやeKYCの詳細については、以下の記事もあわせてご覧ください。

▶︎KYCとは?あらゆる業界に求められる「本人確認手続き」の最新情報を徹底解説

▶︎eKYCとは?オンライン本人確認のメリットやよくある誤解、選定ポイント、事例、最新トレンド等を徹底解説!

記事内容の正確性、最新性および網羅性の確保に努めておりますが、本記事の利用により生じたいかなる結果についても、当社は一切の責任を負いかねます。ご利用にあたっては、適宜専門家にご相談の上、ご自身の判断と責任において行ってください。